Intégration de solutions

BECYCURE, intégrateur de solutions

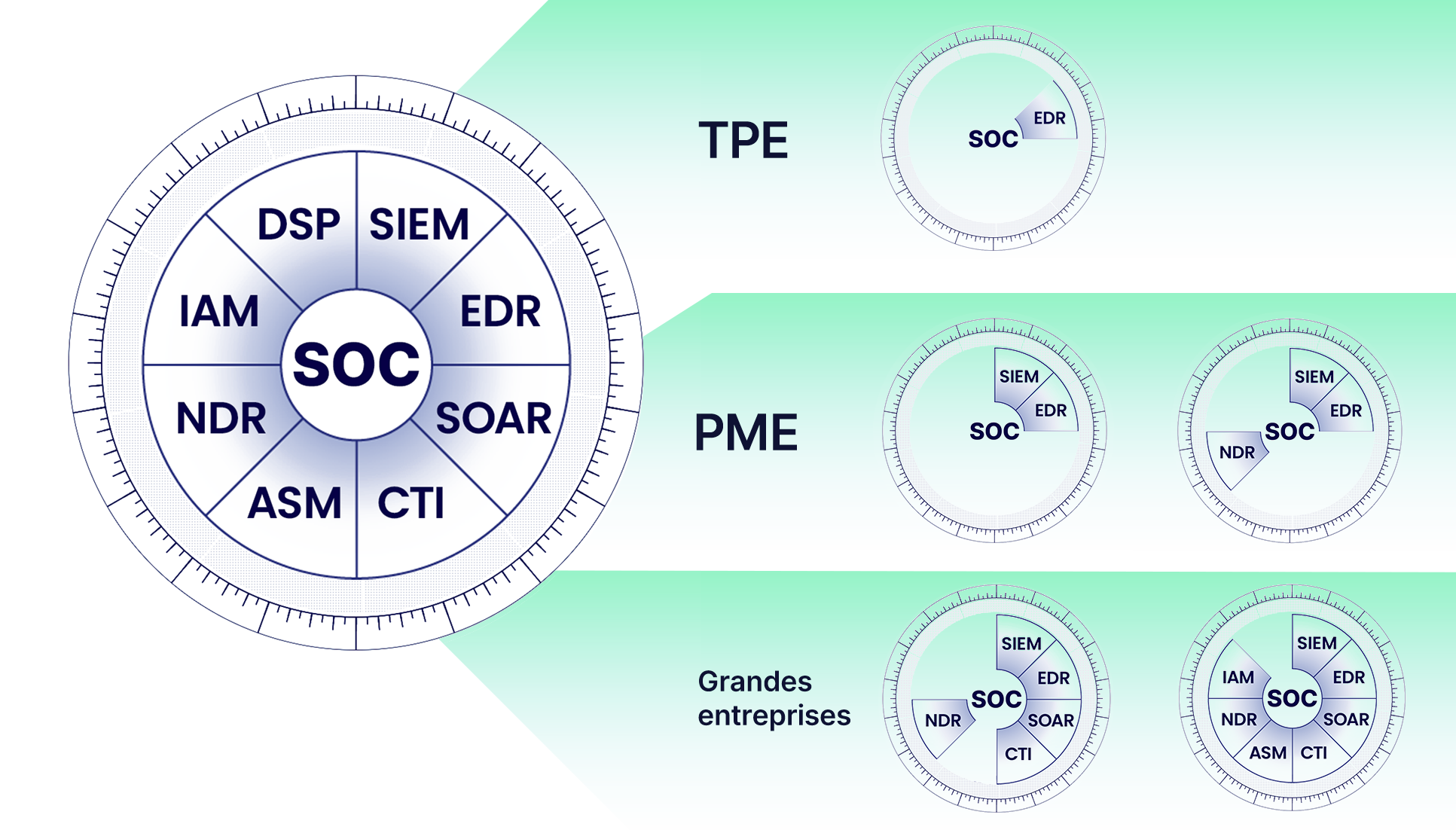

Après cet échange, un devis personnalisé met en avant les domaines fonctionnels pertinents tels que SIEM, EDR, SOAR, CTI, ASM, NDR, IAM, et DSP. Cette approche adaptative permet l'intégration d'un ou plusieurs de ces domaines fonctionnels, aboutissant à une solution de cybersécurité personnalisée, évoluant avec les besoins spécifiques. L'engagement sous-jacent est une protection robuste et adaptable, assurant la sécurité de chaque entreprise, quelle que soit sa taille ou son secteur.

La Flexibilité sans compromis : BECYCURE, votre Partenaire Agile en Cybersécurité

Une Intégration pour un outillage SOC modulable et agile

SIEM (Security Information

and Event Management)

Outil indispensable de la cybersurveillance, il permet de répondre de manière appropriée aux attaques externes et internes, et donne une analyse en temps réel des alertes de sécurité.

Endpoint Detection Response (EDR)

La mise en place d’une solution EDR permet aux entreprises de se protéger contre les menaces connues telles que les attaques virales mais aussi inconnues en détectant les comportements anormaux des terminaux (téléphone, tablette, ordinateur, …).

SOAR (Security Orchestration Automation Response)

Mis en place après le SIEM, automatise et orchestre toutes les réponses à un incident.

En automatisant et orchestrant les tâches reproductibles, et en fournissant une visibilité sur tous les aspects du cycle de vie des incidents, le SOAR aide vos organisations et améliore les performances de votre équipe.

Threat Intelligence

La Threat Intelligence permet d'identifier et d'analyser les cybermenaces visant votre entreprise. Le mot clé est « analyser ». Elle consiste à explorer des tas de données, à les examiner en contexte pour identifier les vrais problèmes, et à déployer des solutions propres à ces problèmes.

Les solutions de Threat Intelligence viennent enrichir l'outillage SOC telque le SIEM afin d'améliorer les capacités de réponse.

Vulnerability Management

Des solutions de gestion de vulnérabilité destinées à éradiquer les risques causés par des failles de sécurité dans les développements ou des erreurs dans les configurations, favorisant davantage les attaques informatiques.

Contrairement au SIEM, ces solutions font preuve d’intrusion et ont pour but de détecter les vulnérabilités, afin d’apporter des données plus détaillées et complémentaires à celles déjà recueillies par le SIEM.

IAM (Identity and Access Management)

IAM (Identity and Access Management)

Autrement appelé gestion des identités et des accès, il est fortement lié au phénomène d’authentification. Il permet de gérer un ensemble d’identités numériques des utilisateurs et les privilèges associés à chaque identité.

Il permet de vérifier l’identité de l’utilisateur ainsi que des caractéristiques qui lui sont spécifiques, afin de s’assurer qu’il n’a bien accès qu’à la partie du SI qui lui est destinée.

Data Protection

Permet de reconnaître et classer les données sensibles à travers une surveillance de l’activité des données en temps réel. En identifiant les menaces à la sécurité de vos données sensibles, et en appliquant des règles de sécurité en temps réel pour les protéger, le service de Data Protection offre une visibilité complète sur l’activité des données.

En analysant le comportement des utilisateurs, il permet d’assurer la protection des données en surveillant l’accès, en reconnaissant et corrigeant les vulnérabilités lorsqu’elles apparaissent.

L’accompagnement BECYCURE, l’approche AGILE

BECYCURE, prestataire terrain référencé par l’ANSSI

Fort de son expertise en cybersécurité, BECYCURE, reconnu prestataire terrain par l’ANSSI et valorisé Expert Cyber par cybermalveillance.gouv.fr, mise sur l’intégration de solutions avec des technologies de pointe pour assurer la sécurité des systèmes et vous offrir un environnement sûr et performant.

Référencé comme prestataire terrain par l’ANSSI, nos clients dans le secteur santé et les collectivités territoriales peuvent bénéficier d’un cofinancement de leur projet dans le cadre du programme France Relance.